Udemy - Da 0 ad Ethical Hacker - Parte 2 [VideoCorso Ita]

Informazioni

12

0

179

Ultimo aggiornamento: 2024-10-18 19:08

Seed

Leech

Completi

Hash:

c8a32ac393b5d319209b4cf2452f82071ec1aa44

Download

Tutte le Mie Releases

(Clicca Qui)

Faceva sì che tutti, piccoli e grandi, ricchi e poveri, liberi e schiavi ricevessero un marchio sulla mano destra e sulla fronte e che nessuno potesse comprare o vendere se non chi avesse il marchio,

cioè il nome della bestia o il numero del suo nome.

VARIANTE

La Verità vi farà Liberi

Udemy - Da 0 ad Ethical Hacker

Parte 2 [Ita]

Web App Penetration Test -

Hardware Hacking

*Si desidera ringraziare kabino

Cosa Imparerai

-Migliorare le competenze nel mondo dell'ethical hacking

-Identificare vulnerabilità

-Sfruttare le vulnerabilità

-Imparare ad utilizzare gli strumenti necessari e utili ad un ethical hacker

Descrizione

Seconda Parte del corso da 0 ad Ethical Hacker

Il corso presenta gli strumenti principali utilizzati da un ethical hacker. Dopo ogni lezione teorica viene descritto il funzionamento degli strumenti con esempi pratici in modo tale da indirizzare lo studente fin da subito verso il mondo della cyber security. Ad esempio, come eseguire dei penetration test manuali con burp e come evidenziare le tipologie di attacco più frequenti (XXE, CSRF ecc). Il corso risulterà completo dopo aver seguito tutte le lezioni. Alla fine verrà rilasciato un attestato. Si tiene a precisare che l'insegnante inserisce alcune lezioni aggiuntive alla fine con lo scopo di aggiornare i propri studenti anche nel corso degli anni.

Oltre al corso è possibile fare richiesta al docente per entrar a far parte della community di studenti presente su telegram. In questa community tutti gli studenti possono interagire per risolvere le problematiche che si incontrano durante il percorso. Ovviamente, visto che la cyber security è in continua evoluzione, alcuni tool potrebbero funzionare in modo diverso o non funzionare e, per questo motivo, si consiglia sempre di consultarsi con il docente e con gli altri studenti in modo tale da approfondire eventuali cambiamenti e imparare a gestire situazioni che spesso, capitano nella vira di un ethical hacker.

Le novità del corso sono visibili nel curriculum. Novità interessante riguarda soprattutto la parte relativa all'hardware hacking (estrazione firmware tramite UART, SPI e utilizzo basico della Flipper Zero). Vengono introdotte alcune novità come l'honeypot, lo studio della famosa vulnerabilità log4j e tanto altro.

A chi è rivolto questo corso

-Migliorare le competenze apprese nel corso precedente e sfruttare nuove situazioni di attacco e difesa

Requisiti

*Bisogna aver seguito e terminato il corso "Da ad Ethical Hacker" di Giuseppe Compare

Il Corso è composto da:

Files

-

Udemy - Da 0 ad Ethical Hacker - Parte 2 [Ita]

-

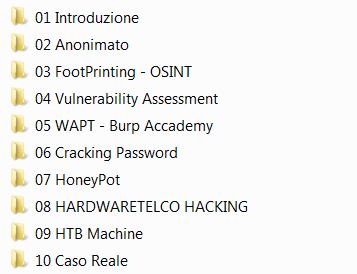

01 Introduzione

- 001 Introduzione.mp4 (12.18 MiB)

- 001 Introduzione.srt (695 B)

- 001 Introduzione_it.srt (688 B)

-

02 Anonimato

- 001 Anonimato con Proxychain - Teoria.mp4 (54.32 MiB)

- 001 Anonimato con Proxychain - Teoria.srt (5.78 KiB)

- 001 Anonimato con Proxychain - Teoria_it.srt (6.16 KiB)

- 002 Proxychain.mp4 (211.77 MiB)

- 002 Proxychain.srt (14.82 KiB)

- 002 Proxychain_it.srt (15.74 KiB)

-

03 FootPrinting - OSINT

- 001 Footprinting - Teoria.mp4 (87.83 MiB)

- 001 Footprinting - Teoria.srt (7.09 KiB)

- 001 Footprinting - Teoria_it.srt (7.45 KiB)

- 002 Google Hacking.mp4 (98.57 MiB)

- 002 Google Hacking.srt (11.42 KiB)

- 002 Google Hacking_it.srt (12.2 KiB)

- 003 Intelligence X.mp4 (79.98 MiB)

- 003 Intelligence X.srt (9.64 KiB)

- 003 Intelligence X_it.srt (10.07 KiB)

- 004 SpiderFoot.mp4 (117.13 MiB)

- 004 SpiderFoot.srt (10.93 KiB)

- 004 SpiderFoot_it.srt (11.6 KiB)

- 005 MassScan.mp4 (160.5 MiB)

- 005 MassScan.srt (12.47 KiB)

- 005 MassScan_it.srt (13.18 KiB)

-

04 Vulnerability Assessment

- 001 VA - Teoria.mp4 (83.32 MiB)

- 001 VA - Teoria.srt (5.93 KiB)

- 001 VA - Teoria_it.srt (6.3 KiB)

- 002 Nessus - Installazione e Configurazione.mp4 (117.75 MiB)

- 002 Nessus - Installazione e Configurazione.srt (13.21 KiB)

- 002 Nessus - Installazione e Configurazione_it.srt (14.11 KiB)

- 003 Nessus - Lancio di una scansione.mp4 (69.55 MiB)

- 003 Nessus - Lancio di una scansione.srt (9.23 KiB)

- 003 Nessus - Lancio di una scansione_it.srt (9.83 KiB)

- 004 Nessus - Analisi risultati.mp4 (66.37 MiB)

- 004 Nessus - Analisi risultati.srt (8.96 KiB)

- 004 Nessus - Analisi risultati_it.srt (9.5 KiB)

- 005 Nessus - Report.mp4 (115.54 MiB)

- 005 Nessus - Report.srt (11.19 KiB)

- 005 Nessus - Report_it.srt (11.82 KiB)

- 006 Nmap Vulners.mp4 (153.75 MiB)

- 006 Nmap Vulners.srt (11.67 KiB)

- 006 Nmap Vulners_it.srt (12.16 KiB)

- 007 Identification and Bypassing Firewall Nmap (Introduction).mp4 (245.84 MiB)

- 007 Identification and Bypassing Firewall Nmap (Introduction).srt (14.56 KiB)

- 007 Identification and Bypassing Firewall Nmap (Introduction)_it.srt (15.48 KiB)

- 008 JSafe Scanner.mp4 (90.08 MiB)

- 008 JSafe Scanner.srt (12.16 KiB)

- 008 JSafe Scanner_it.srt (12.9 KiB)

- 009 WP Scan.mp4 (98.18 MiB)

- 009 WP Scan.srt (9.15 KiB)

- 009 WP Scan_it.srt (9.73 KiB)

-

05 WAPT - Burp Accademy

- 001 File Path Traversal.mp4 (52.46 MiB)

- 001 File Path Traversal.srt (6.58 KiB)

- 001 File Path Traversal_it.srt (7.01 KiB)

- 002 File Path Traversal - Example 1.mp4 (52.51 MiB)

- 002 File Path Traversal - Example 1.srt (6.24 KiB)

- 002 File Path Traversal - Example 1_it.srt (6.6 KiB)

- 003 File Path Traversal - Example 2.mp4 (29.36 MiB)

- 003 File Path Traversal - Example 2_it.srt (3.46 KiB)

- 004 File Path Traversal - Example 3.mp4 (20.92 MiB)

- 004 File Path Traversal - Example 3_it.srt (2.59 KiB)

- 005 File Path Traversal - Example 4.mp4 (25.02 MiB)

- 005 File Path Traversal - Example 4_it.srt (3.36 KiB)

- 006 File Path Traversal - Example 5.mp4 (24.65 MiB)

- 006 File Path Traversal - Example 5_it.srt (2.51 KiB)

- 007 File Path Traversal - Example 6.mp4 (28.38 MiB)

- 007 File Path Traversal - Example 6_it.srt (3.41 KiB)

- 008 Prevent Directory Traversal.mp4 (25.75 MiB)

- 008 Prevent Directory Traversal_it.srt (2.93 KiB)

- 009 File Upload Vulnerabilities.mp4 (39.25 MiB)

- 009 File Upload Vulnerabilities_it.srt (3.54 KiB)

- 010 File Upload Vulnerabilities - Example 1.mp4 (48.28 MiB)

- 010 File Upload Vulnerabilities - Example 1_it.srt (7.23 KiB)

- 011 File Upload Vulnerabilities - Example 2.mp4 (36.78 MiB)

- 011 File Upload Vulnerabilities - Example 2_it.srt (4.86 KiB)

- 012 File Upload Vulnerabilities - Example 3.mp4 (44.83 MiB)

- 012 File Upload Vulnerabilities - Example 3_it.srt (6.19 KiB)

- 013 File Upload Vulnerabilities - Example 4.mp4 (40.69 MiB)

- 013 File Upload Vulnerabilities - Example 4_it.srt (5.1 KiB)

- 014 File Upload Vulnerabilities - Example 5.mp4 (49.48 MiB)

- 014 File Upload Vulnerabilities - Example 5_it.srt (6.57 KiB)

- 015 File Upload Vulnerabilities - Prevention.mp4 (27.41 MiB)

- 015 File Upload Vulnerabilities - Prevention_it.srt (3.34 KiB)

- 016 Os Command Injection.mp4 (35.88 MiB)

- 016 Os Command Injection_it.srt (4.15 KiB)

- 017 Os Command Injection - Example 1.mp4 (44.8 MiB)

- 017 Os Command Injection - Example 1_it.srt (7.19 KiB)

- 018 Os Command Injection - Example 2.mp4 (34.26 MiB)

- 018 Os Command Injection - Example 2_it.srt (5.19 KiB)

- 019 Os Command Injection - Example 3.mp4 (37.43 MiB)

- 019 Os Command Injection - Example 3_it.srt (5.12 KiB)

- 020 Information Disclosure.mp4 (24.07 MiB)

- 020 Information Disclosure_it.srt (2.09 KiB)

- 021 Information Disclosure - Example 1.mp4 (25.48 MiB)

- 021 Information Disclosure - Example 1_it.srt (2.66 KiB)

- 022 Information Disclosure - Example 2.mp4 (34.97 MiB)

- 022 Information Disclosure - Example 2_it.srt (3.24 KiB)

- 023 Information Disclosure - Example 3.mp4 (27.47 MiB)

- 023 Information Disclosure - Example 3_it.srt (3.49 KiB)

- 024 Information Disclosure - Example 4.mp4 (60.57 MiB)

- 024 Information Disclosure - Example 4_it.srt (9.84 KiB)

- 025 SSRF - Server Side Request Forgery.mp4 (45.34 MiB)

- 025 SSRF - Server Side Request Forgery_it.srt (5.61 KiB)

- 026 SSRF - Server Side Request Forgery - Example 1.mp4 (60.5 MiB)

- 026 SSRF - Server Side Request Forgery - Example 1_it.srt (6.82 KiB)

- 027 SSRF - Server Side Request Forgery - Example 2.mp4 (74.77 MiB)

- 027 SSRF - Server Side Request Forgery - Example 2_it.srt (8.6 KiB)

- 028 XXE - Xml External Entity.mp4 (30.09 MiB)

- 028 XXE - Xml External Entity_it.srt (3.67 KiB)

- 029 XXE - Xml External Entity - Example 1.mp4 (33.52 MiB)

- 029 XXE - Xml External Entity - Example 1_it.srt (3.07 KiB)

- 030 XXE - Xml External Entity - Example 2.mp4 (51.78 MiB)

- 030 XXE - Xml External Entity - Example 2_it.srt (5.01 KiB)

- 031 XXE - Xml External Entity - Example 3.mp4 (40.04 MiB)

- 031 XXE - Xml External Entity - Example 3_it.srt (3.87 KiB)

- 032 XXE - Xml External Entity - Example 4.mp4 (31.91 MiB)

- 032 XXE - Xml External Entity - Example 4_it.srt (4.54 KiB)

- 033 SSTI - Server Side Template Injection.mp4 (55.84 MiB)

- 033 SSTI - Server Side Template Injection_it.srt (5.69 KiB)

- 034 SSTI - Server Side Template Injection - Example 1.mp4 (69.76 MiB)

- 034 SSTI - Server Side Template Injection - Example 1_it.srt (8.15 KiB)

- 035 SSTI - Server Side Template Injection - Example 2.mp4 (73.99 MiB)

- 035 SSTI - Server Side Template Injection - Example 2_it.srt (10.03 KiB)

-

06 Cracking Password

- 001 Password Cracking - Teoria.mp4 (128.94 MiB)

- 001 Password Cracking - Teoria_it.srt (12.81 KiB)

- 002 John The Ripper.mp4 (58 MiB)

- 002 John The Ripper_it.srt (8.2 KiB)

- 003 Hydra.mp4 (68.68 MiB)

- 003 Hydra_it.srt (8.02 KiB)

- 004 Hashcat.mp4 (128.61 MiB)

- 004 Hashcat_it.srt (16.31 KiB)

- 005 Raimbow Tables.mp4 (72.66 MiB)

- 005 Raimbow Tables_it.srt (7.59 KiB)

-

07 HoneyPot

- 001 HoneyPot - Teoria.mp4 (66.11 MiB)

- 001 HoneyPot - Teoria_it.srt (5.79 KiB)

- 002 Honeypot SSHICMP (Esempio di Jhoneypot).mp4 (47.9 MiB)

- 002 Honeypot SSHICMP (Esempio di Jhoneypot)_it.srt (6.98 KiB)

-

08 HARDWARETELCO HACKING

- 001 Introduzione del dispositivo da testare (Hardware).mp4 (59.39 MiB)

- 001 Introduzione del dispositivo da testare (Hardware)_it.srt (6.11 KiB)

- 002 Utilizzo del Multimetro.mp4 (61.74 MiB)

- 002 Utilizzo del Multimetro_it.srt (4.91 KiB)

- 003 Logic Analyzer.mp4 (175.59 MiB)

- 003 Logic Analyzer_it.srt (12.25 KiB)

- 004 BootLoader attraverso la UART.mp4 (90.85 MiB)

- 004 BootLoader attraverso la UART_it.srt (7.28 KiB)

- 005 Dumping SPI - Parte 1.mp4 (90.83 MiB)

- 005 Dumping SPI - Parte 1_it.srt (6.6 KiB)

- 006 Dumping SPI (Con presa dell'utente Root) - Parte 2.mp4 (45.43 MiB)

- 006 Dumping SPI (Con presa dell'utente Root) - Parte 2_it.srt (5.07 KiB)

- 007 Flipper Zero - Intro and 125Khz attack.mp4 (105.75 MiB)

- 007 Flipper Zero - Intro and 125Khz attack_it.srt (7.86 KiB)

- 008 Flipper Zero - Attack on NFC and SubGhz.mp4 (60.44 MiB)

- 008 Flipper Zero - Attack on NFC and SubGhz_it.srt (3.41 KiB)

- 009 Flipper Zero - Bad USB and Infrared Attack.mp4 (89.64 MiB)

- 009 Flipper Zero - Bad USB and Infrared Attack_it.srt (4.8 KiB)

-

09 HTB Machine

- 001 Late.mp4 (202.78 MiB)

- 001 Late_it.srt (0 B)

- 002 Paper - WriteUp.html (220 B)

-

10 Caso Reale

- 001 Vulnerabilità Log4J - Parte 1.mp4 (155.01 MiB)

- 001 Vulnerabilità Log4J - Parte 1_it.srt (13.35 KiB)

- 002 Vulnerabilità Log4J - Parte 2.mp4 (173.99 MiB)

- 002 Vulnerabilità Log4J - Parte 2_it.srt (15.53 KiB)

- 003 Vulnerabilità Log4J - Parte 3.mp4 (132.83 MiB)

- 003 Vulnerabilità Log4J - Parte 3_it.srt (10.86 KiB)

- Read Me.txt (17 B)

-

Trackers

- udp://tracker.torrent.eu.org:451/announce

- udp://p4p.arenabg.com:1337/announce

- udp://explodie.org:6969/announce

- udp://tracker.opentrackr.org:1337/announce

- udp://tracker.coppersurfer.tk:6969/announce

- udp://tracker.pirateparty.gr:6969/announce

- udp://tracker.leechers-paradise.org:6969/announce

- udp://tracker.openbittorrent.com:6969/announce

- udp://opentracker.i2p.rocks:6969/announce

- udp://exodus.desync.com:6969/announce

- udp://ipv4.tracker.harry.lu:80/announce

- udp://open.stealth.si:80/announce

- udp://tracker.bitsearch.to:1337/announce

- udp://tracker.joybomb.tw:6969/announce

- udp://uploads.gamecoast.net:6969/announce

Commenti

Non ci sono commenti.

Accedi o iscriviti a ilCorSaRoNeRo per commentare questo torrent.